Oh, behave! Vous savez comment bien vous comporter en public.

Si vous pensez que votre écran vous protège contre Internet, vous avez intérêt à lire ce qui suit! Nous voilà de retour avec un autre cycle de rapport et, nous sommes très fiers du travail accompli!

Vous savez, pratiquement la moitié d’entre nous sommes en ligne en permanence. Oui. Vous avez bien lu. … la moitié d’entre nous sommes en ligne en permanence… Tout-le-temps!

Les professionnels de la sécurité qui lisent ces lignes devraient se sentir concernés par ce constat. Comment-vous sentez-vous de savoir que des gens sont toujours connectés à Internet, sachant que plusieurs d’entre eux ont des pratiques de sécurité très peu soignées?

Vous avez des frissons? Des sueurs froides?

Pour vous réconforter, servez-vous un chocolat chaud et consultez la suite du rapport. Nous avons passé l’été à baigner dans les données. Nous avons obtenu des résultats qui, nous espérons, permettront de mieux comprendre comment il est possible d’améliorer les comportements de sécurité de tout le monde.

Comportement. C’est un mot plutôt tumultueux dans le contexte de la cybersécurité. Ainsi, pour la deuxième fois en deux ans, nous avons demandé à des gens réels, qui vivent et respirent tous les jours, de nous parler de leurs comportements sur Internet et dans le contexte des technologies. Nous sommes heureux de présenter les résultats du Rapport annuel 2022 sur les attitudes et comportements en matière de cybersécurité, plus connu à l’interne comme étant le rapport « Oh, Behave! », (en référence à Austin Powers).

C’est un secret de Polichinelle dans notre industrie depuis déjà trop longtemps : les gens n’agissent pas de manière sécuritaire, même lorsqu’ils sont « conscients » des risques de sécurité.

Cette façon de penser est illogique. Mais elle perdure depuis des années. La sensibilisation, et même les bonnes intentions, ne mènent pas à des changements comportementaux. Cette vérité irritante concorde malheureusement à notre propre expérience.

À titre de professionnels de la sécurité, nous avons toutefois un problème. 82 pour cent des cas de violation de sécurité sont liés à des facteurs humainsNote 1. Et ce chiffre ne fait qu’effleurer le problème réel auquel nous sommes confrontés. Nous devons examiner plus en profondeur les comportements humains et comprendre le pourquoi.

Pourquoi?

Il s’agit d’une question d’importance.

Si nous ne comprenons pas le pourquoi au fait que Michel ne souhaite pas utiliser un gestionnaire de mots de passe, nous risquons de poser un mauvais diagnostic concernant la cause profonde (« il est paresseux », ou « il n’est pas au courant »). Cela peut mener à un remède mal adapté (comme faire des reproches ou offrir plus de formation).

Et les résultats risquent d’être décevants.

Faire peur ou intimider les gens afin d’influencer les comportements de sécurité ne mènera pas à un changement durable. Quel est le pire des scénarios? La résistance risque de s’intensifier. Rien d’étonnant.

Plusieurs aspects des comportements en matière de cybersécurité représentent un domaine de recherche inexploité. Le présent rapport, accompagné de celui de l’an dernier, vise à combler quelque peu cet écart.

Nous nous sommes attardés au problème. Quels sont les facteurs humains associés aux comportements de cybersécurité qui peuvent être exploités afin d’améliorer la sensibilisation à la sécurité et les campagnes de changements comportementaux, à la fois pour les organisations et le public en général?

Dans bien des cas, une réponse pourrait aider à expliquer pourquoi les interventions sont souvent sans effet.

Cette année, nous avons amélioré la précision de notre sondage et échantillonné un nombre plus grand de personnes. Nous avons interrogé trois mille personnes du public général habitant aux États-Unis, au Royaume-Uni et au Canada.

Pour influencer les comportements de sécurité, nous devons être capables de mesurer ces derniers. De plus, nous devons être précis. C’est pourquoi, cette année, nous avons concentré nos efforts sur un ensemble particulier de comportements de base :

- Hygiène de mots de passe

- Application de l’authentification multifacteur (AMF)

- Installation des dernières mises à jour

- Surveillance des courriels pour des signes d’hameçonnage

- Sauvegarde des données

Grâce à ces comportements clés, le présent rapport de recherche souhaite répondre aux questions suivantes concernant la sensibilisation et les attitudes du public en général concernant la sécurité :

- Qu’est-ce qui motive les gens à suivre des conseils au sujet de bons comportements de sécurité?

- Qu’est-ce qui peut nuire ou aider les gens dans l’application de conseils de sécurité?

- Que peut-on apprendre qui pourrait favoriser les changements comportementaux souhaités?

Merci de prendre le temps de lire le rapport. Nous sommes heureux de vous accompagner à nouveau dans ce périple.

Oz et Lisa.

Oz Alashe, MBE

Président, directeur général et fondateur, CybSafe

Lisa Plaggemier

Directrice générale, The National Cybersecurity Alliance

Objectif et structure du rapport

Nous savons que vous avez hâte d’en savoir plus et de visualiser de jolis graphique et tableaux en couleur. Prenez toutefois le temps de lire la présente section. Cela ne sera pas en vain. Promis!

Si vous n’avez pas lu le rapport de 2021 (quelle honte!), alors vous vous demandez peut-être de quoi il s’agit! Tout comme son prédécesseur, le rapport 2022 offre un instantané international complet des attitudes et des comportements ayant trait à la cybersécurité, dessiné à partir d’échantillons représentatifs. Mais avec de nouveaux résultats, évidemment.

Ainsi, ce deuxième rapport est basé sur les résultats de l’an dernier. Il mise sur cinq comportements critiques en matière de sécurité. C’est-à-dire :

- Hygiène de mots de passe :

- Création de mots de passe

- Gestion des mots de passe

- Fréquence de changement des mots de passe

- Utilisation de l’authentification multifacteur (AMF)

- Installation des dernières mises à jour

- Surveillance des courriels pour des signes d’hameçonnage

- Sauvegarde des données

Nous avons examiné l’accès des personnes aux ressources de cybersécurité, approfondi les cas de cybercriminalité et leurs victimes et considéré les mesures entreprises par la suite pour le signalement.

Nous avons exploré les crimes thématiques, comme les cas d’escroquerie amoureuse et d’hameçonnage, nous avons réfléchi aux comportements en matière de sécurité et pensé aux obstacles que les personnes rencontrent lorsqu’elles tentent d’assurer leur sécurité en ligne. De plus, nous avons décomposé les activités d’hygiène de mots de passe en trois sous-comportements : création de mots de passe, gestion des mots de passe et fréquence de changement. Bref, un été très typique pour nous.

Nous avons également examiné deux sous-comportements (la reconnaissance et le signalement des messages d’hameçonnage) à titre de moyen de protection contre les escroqueries d’hameçonnage. Oui, nous savons, nous nous devons de faire quelque chose pour aider ces pauvres princes déchus qui du mal avec leurs millions. Petit indice : leur envoyer de l’argent n’est pas la solution.

Bon, de retour aux comportements! Nous avons organisé les résultats selon les thèmes de recherche suivants :

- Quel est le niveau de présence en ligne des personnes?

- Qui a accès à la formation? Est-ce que les gens la suivent?

- Quels sont les types de crime commis en ligne?

- Quelle est l’attitude générale des gens envers la cybersécurité?

- Comment les gens sont-ils engagés vis-à-vis de la cybersécurité? En particulier, quelle est leur attitude envers les cinq comportements de sécurité établis?

- Quels sont les obstacles principaux, le cas échéant, aux bons comportements de cybersécurité?

Et il y a la fin qui justifie les moyens (littéralement). Oui, dans notre annexe, nous présentons notre méthodologie, les analyses obtenues des données ainsi que les données démographiques des participants.

Principales conclusions

Présence en ligne

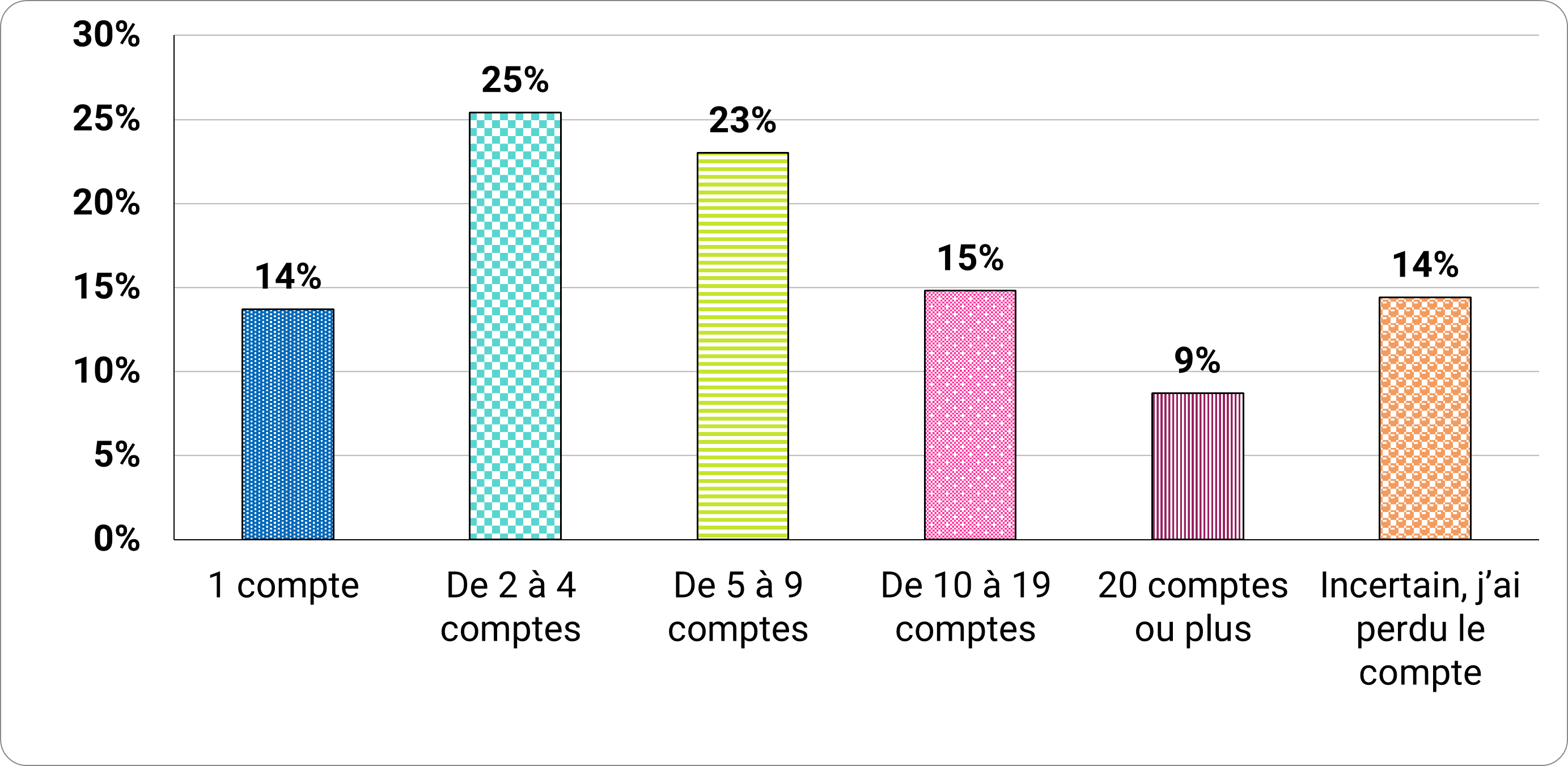

La plupart d’entre nous, y compris 88 pour cent des participants au sondage, sont connectés à Internet sur une base quotidienne (ou même en permanence). La majorité (62 %) des participants interrogés indiquent détenir un nombre « raisonnable » de comptes en ligne avec des données sensibles (entre 1 et 9 comptes), et plus du tiers (38 %) indiquent détenir plus de 10 comptes en ligne avec des données sensibles (figure 1).

Figure 1 : « En tout, combien de comptes en ligne avec des données sensibles, présentant des renseignements personnels, avez-vous? »

Description détaillée - Figure 1

- 14 % 1 compte

- 25 % 2 à 4 comptes

- 23 % 5 à 9 comptes

- 15 % 10 à 19 comptes

- 9 % 20 comptes ou plus

- 14 % je suis incertain et j’ai perdu le compte

« Nous devons changer notre vision sur la formation à propos de la sécurité. Nous ne pouvons pas la considérer comme une tâche de conformité d’entreprise annuelle. Nous devons aider les utilisateurs à reconnaître comment ils (eux et leur famille) peuvent assurer une meilleure cybersécurité, peu importe où ils se trouvent. Leur fournir des compétences pour une meilleure sécurité à la maison est un excellent moyen de les aider à intégrer de bons comportements au travail. »

- Mark Parr, chef mondial des technologies de l’information, HFW

Formation sur la cybersécurité

Accès à la formation

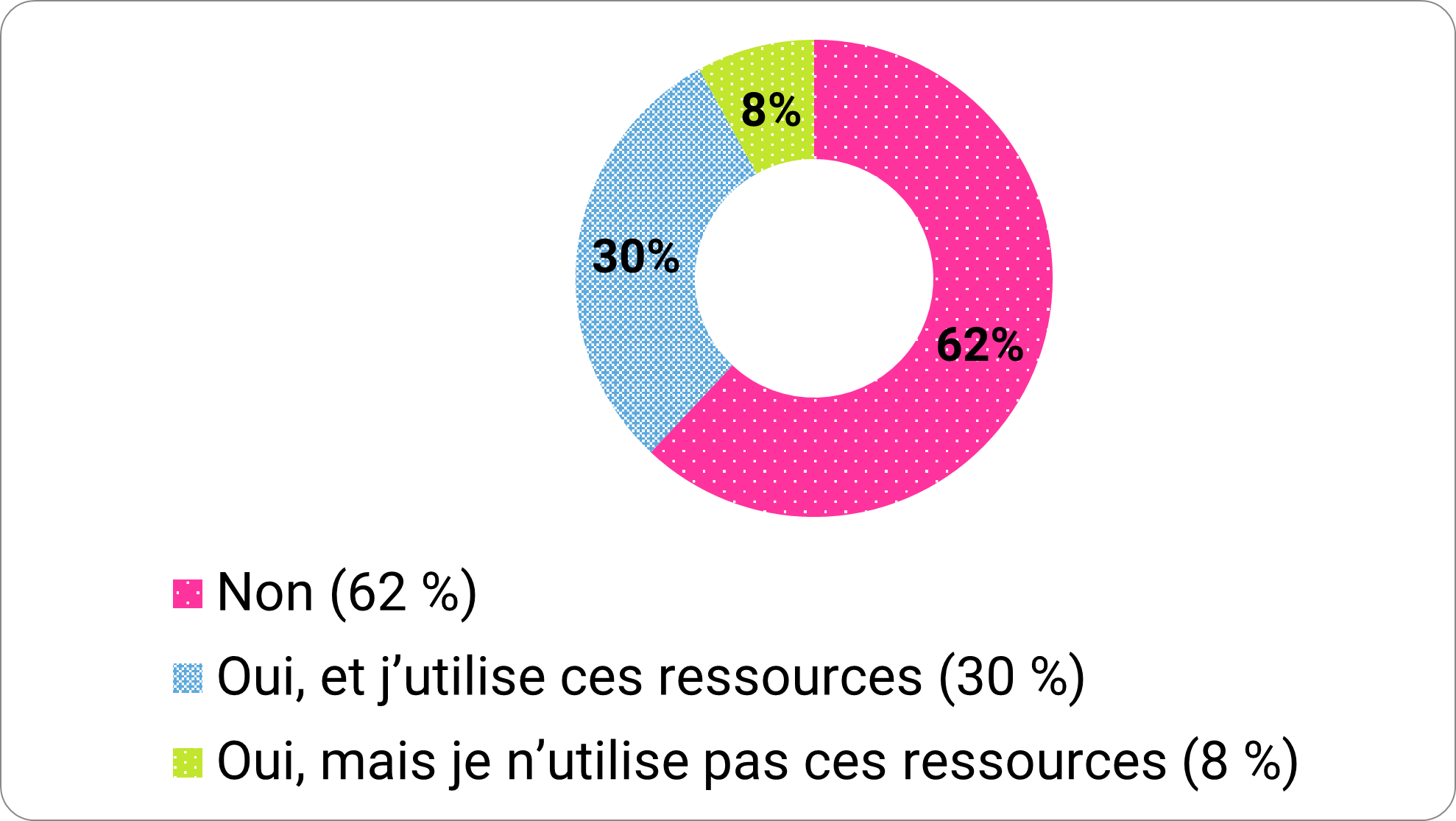

L’accès à la formation reste faible. De manière comparable aux résultats de notre sondage précédent, 62 pour cent des personnes interrogées n’ont pas accès à de la formation sur la cybersécurité (figure 2).

Figure 2 : « Avez-vous accès à des conseils ou à de la formation sur la cybersécurité? »

Description détaillée - Figure 2

- 62 % non, je n'ai pas d'accès à ce type de ressources

- 30 % oui, et j’utilise ces ressources

- 8 % oui, mais je n’utilise pas ces ressources

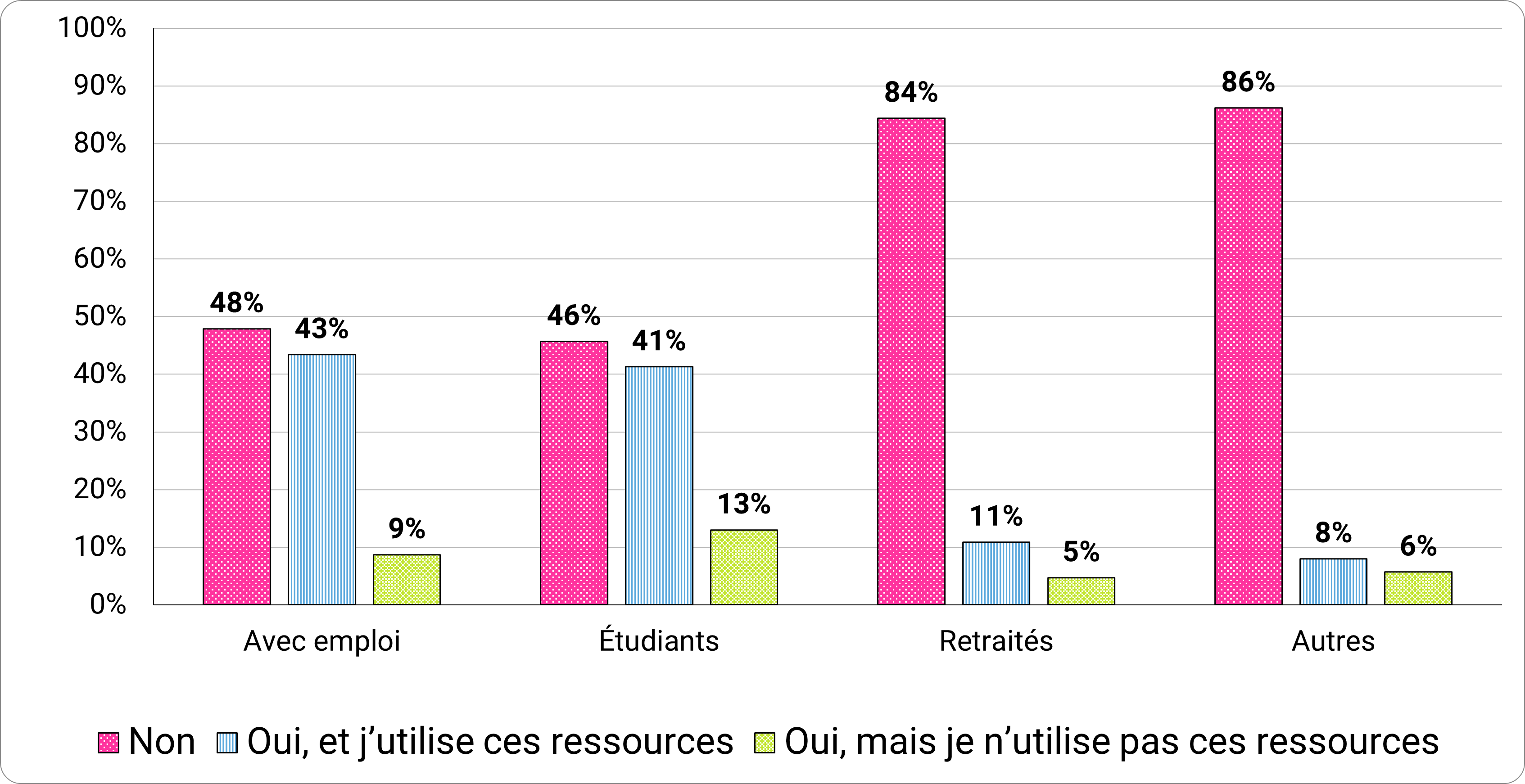

La formation est plus accessible pour les personnes occupant un emploi (52 %) ou aux études (54 %). Cette proportion est beaucoup plus grande chez les retraités (84 %) et les personnes n’occupant pas un emploi et n’étant pas aux études (86 %) (figure 3).

Figure 3 : « Avez-vous accès à des conseils ou à de la formation sur la cybersécurité? » par statut d’emploi.

Description detaillée - Figure 3

Avez-vous accès à des conseils ou à de la formation sur la cybersécurité?|

Statut d’emploi |

Non |

Oui, et j’utilise ces ressources |

Oui, mais je n’utilise pas ces ressources |

|---|---|---|---|

|

Avec emploi |

48 % |

43 % |

9 % |

|

Étudiants |

46 % |

41 % |

13 % |

|

Retraités |

84 % |

11 % |

5 % |

|

Autres |

86 % |

8 % |

6 % |

Les participants ayant accès à une formation sur la cybersécurité utilisent cet accès au travail ou dans le cadre de leurs études dans une proportion plus grande (57 %), comparativement aux personnes limitées à leur environnement à domicile (28 %). En particulier, 59 pour cent des gens ont complété des cours ponctuels et 24 pour cent ont complété une formation continue au cours d’une période déterminée.

Incidence de la formation sur la cybersécurité

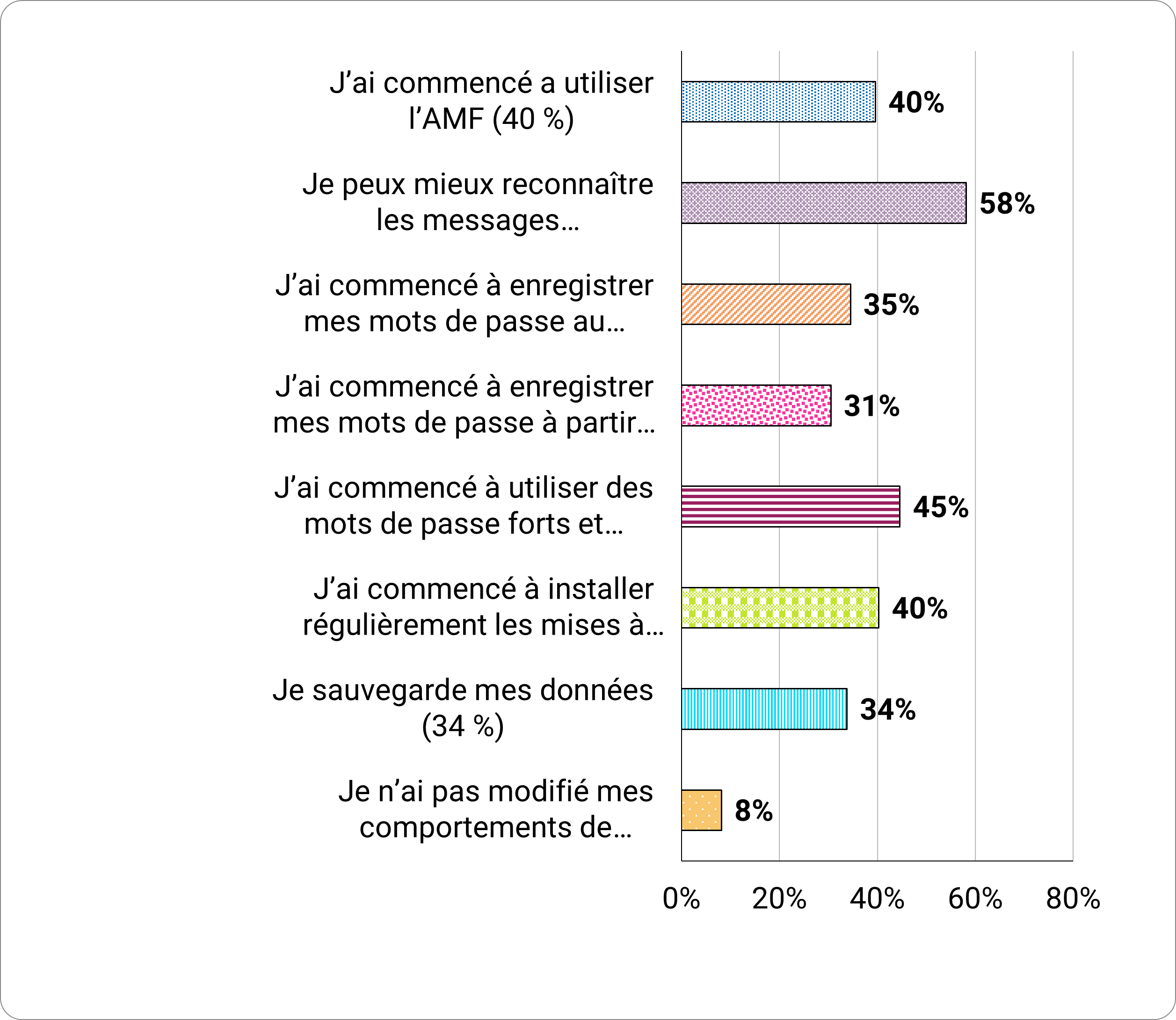

Plus de la moitié des participants ayant reçu une formation (58 %) indiquent qu’ils sont meilleurs pour reconnaître les messages d’hameçonnage. 45 pour cent des gens ont indiqué utiliser des mots de passe forts et dédiés (figure 4).

Figure 4 : Influence de la formation sur les comportements de sécurité des participants.

Description detaillée - Figure 4

Suite à la formation :

- 40 % j’ai commencé à utiliser l’AMF

- 58 % je peux mieux reconnaître les messages d’hameçonnage

- 35 % j’ai commencé à enregistrer mes mots de passe au moyen d’un gestionnaire de mots de passe

- 31 % j’ai commencé à enregistrer mes mots de passe à partir de mon navigateur

- 45 % j’ai commencé à utiliser des mots de passe forts et dédiés

- 40 % j’ai commencé à installer régulièrement les mises à jour

- 34 % je sauvegarde mes données

- 8 % je n’ai pas modifié mes comportements de sécurité en ligne

Cas de cybercriminalité

Attitudes des victimes

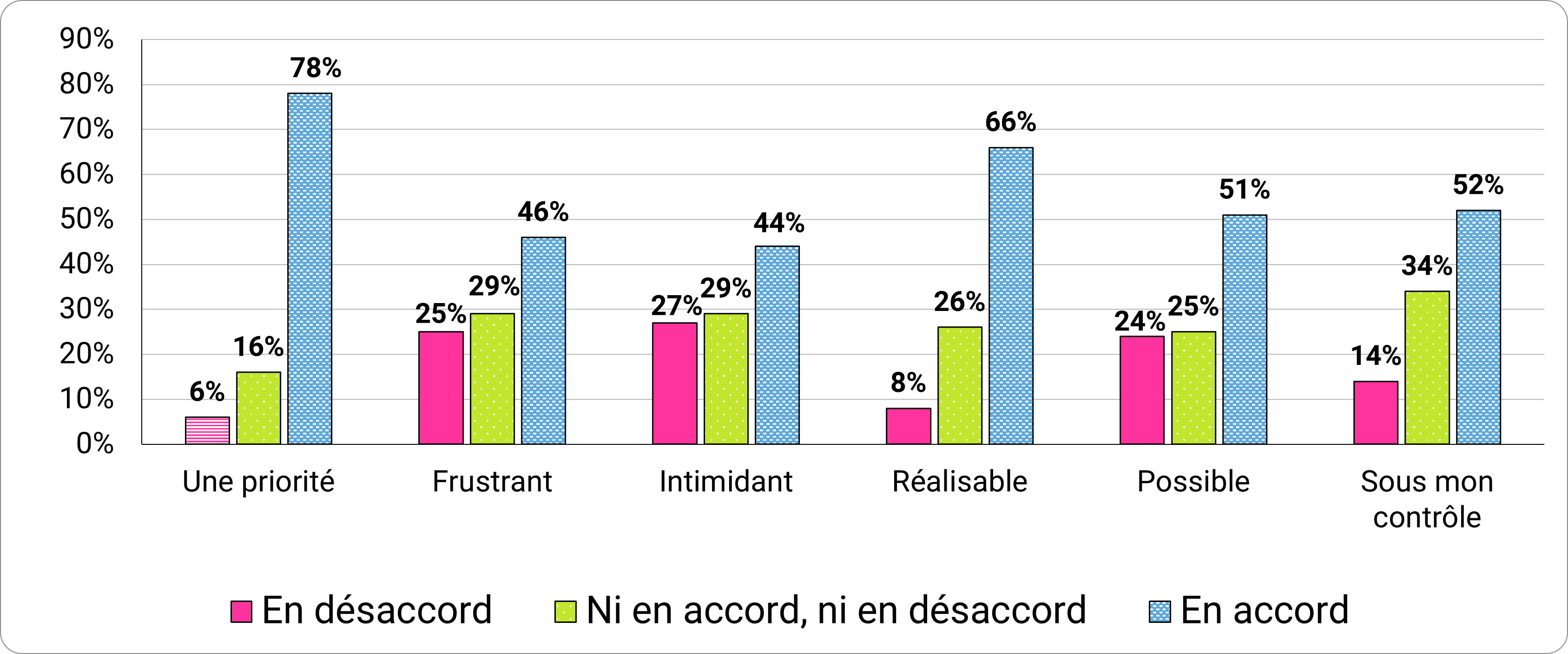

En nous attardant aux attitudes générales envers la cybercriminalité, nous constatons que 78 pour cent des participants estiment que se sentir en sécurité en ligne est une priorité.

Environ la moitié des gens (51 %) estime que cela est possible et sous leur responsabilité (52 %; figure 5). Toutefois, un peu moins que la moitié des gens pensent qu’être en sécurité en ligne est frustrant (46 %) ou intimidant (44 %).

Figure 5 : Degré de concordance des participants à propos de la réponse « J’estime qu’assurer ma sécurité en ligne est… »

Description detaillée - Figure 5

J’estime qu’assurer ma sécurité en ligne est…|

Degré de concordance |

En désaccord |

Ni en accord, ni en désaccord |

En accord |

|---|---|---|---|

|

Une priorité |

6 % |

16 % |

78 % |

|

Frustrant |

25 % |

29 % |

46 % |

|

Intimidant |

27 % |

29 % |

44 % |

|

Réalisable |

8 % |

26 % |

66 % |

|

Possible |

24 % |

25 % |

51 % |

|

Sous mon contrôle |

14 % |

34 % |

52 % |

Prévalence de la cybercriminalité

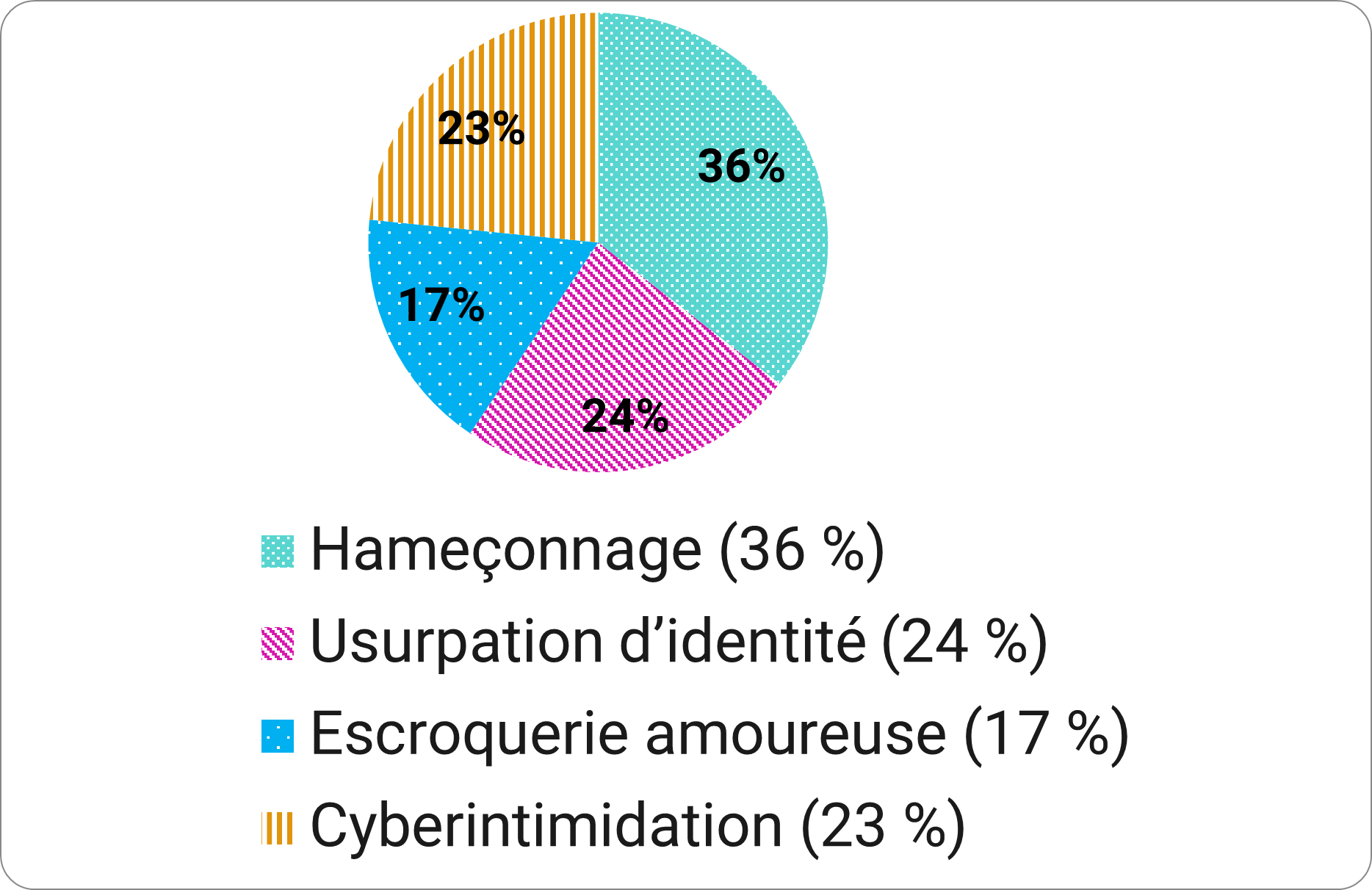

En tout, 1 717 incidents de cybercriminalité ont été révélés. 34 pour cent des participants ont indiqué avoir été une victime d’au moins un type de cybercrime. Les incidents d’hameçonnage ayant mené à une perte d’argent ou de données sont ceux les plus souvent signalés (36 %), suivis des vols d’identité (24 %; figure 6).

Figure 6 : Type d’incident de cybercriminalité.

Description detaillée - Figure 6

- 36 % hameçonnage

- 24 % usurpation d’identité

- 17 % escroquerie amoureuse

- 23 % cyberintimidation

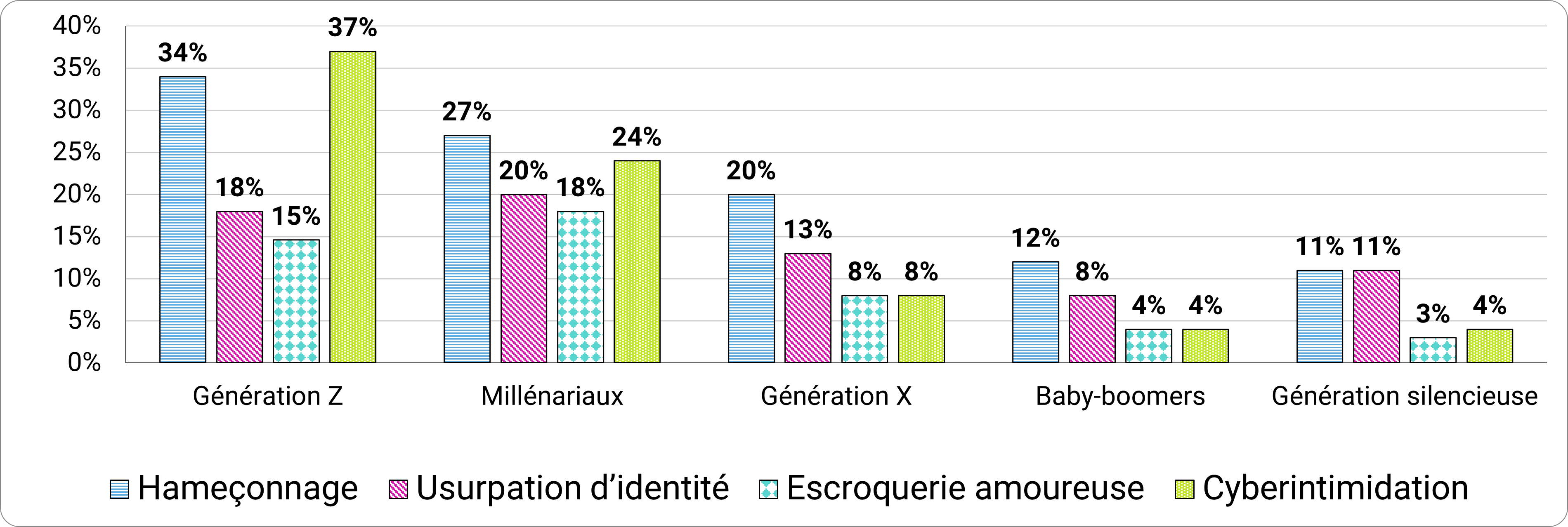

En examinant plus en profondeur chaque type de crime, on constate que les générations plus jeunes (génération Z, millénariaux) font un signalement dans une proportion plus élevée dans les cas d’hameçonnage, de vol d’identité, d’escroquerie amoureuse et de cyberintimidation (figure 7). Et non, nous ne disons pas que « les jeunes de nos jours se plaignent tout le temps ».

Figure 7 : Type d’incident de cybercriminalité, selon la génération.

Description detaillée - Figure 7

Type d’incident de cybercriminalité|

Génération |

Hameçonnage |

Usurpation d’identité |

Escroquerie amoureuse |

Cyberintimidation |

|---|---|---|---|---|

|

Génération Z |

34 % |

18 % |

15 % |

37 % |

|

Millénariaux |

27 % |

20 % |

18 % |

24 % |

|

Génération X |

20 % |

13 % |

8 % |

8 % |

|

Baby-boomers |

12 % |

8 % |

4 % |

4 % |

|

Génération silencieuse |

11 % |

11 % |

3 % |

4 % |

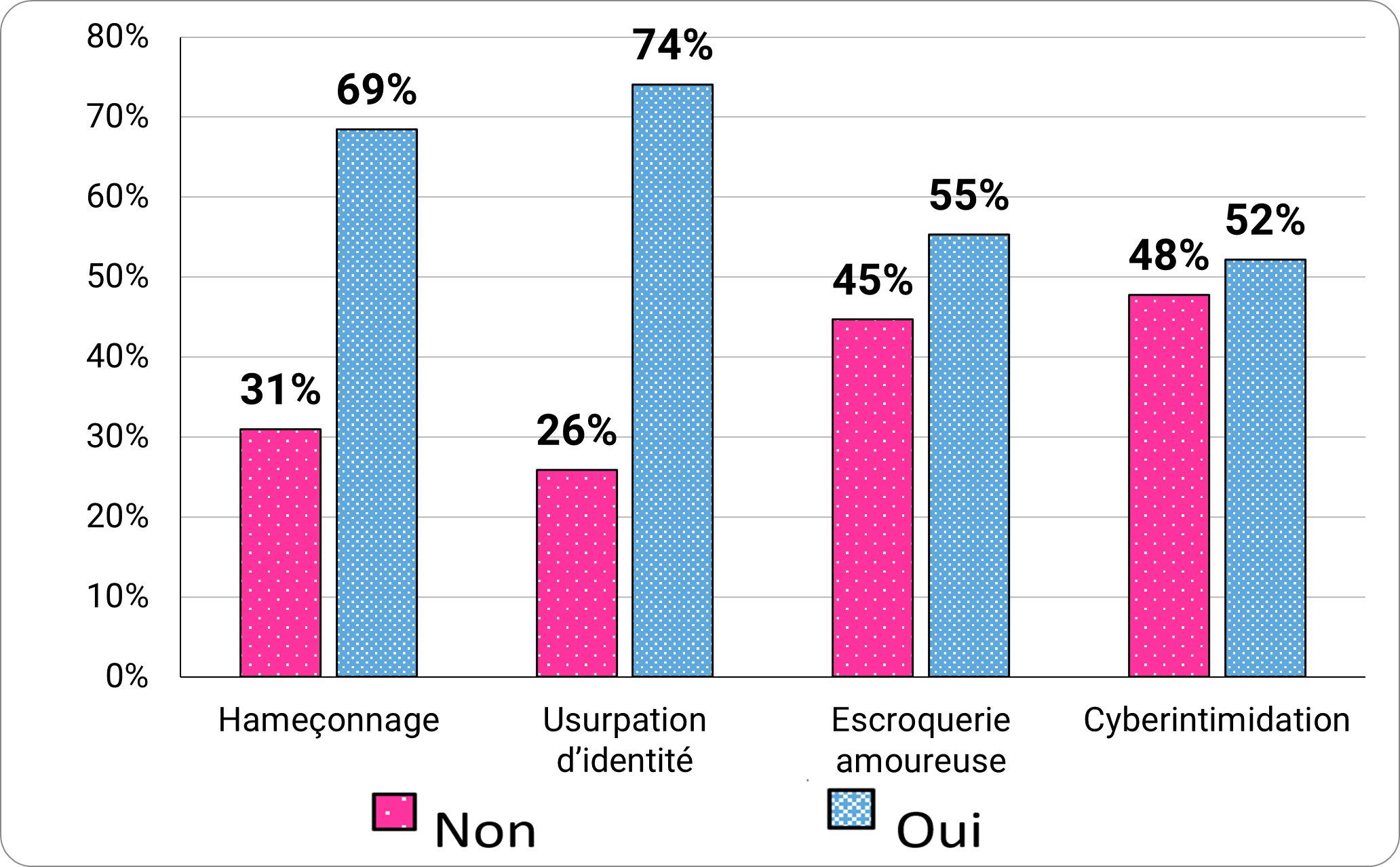

Parmi les participants ayant déclaré avoir été victimes d’hameçonnage, la plupart de ceux-ci (69 %) ont signalé le cas d’hameçonnage à une personne, à l’organisation en question ou aux autorités (figure 8).

Toutefois, 31 pour cent des gens n’ont pas signalé un crime ayant mené à une perte d’argent ou de données. De façon similaire, la plupart des participants (74 %) ont mentionné avoir signalé un vol d’identité. 45 % des cas d’escroquerie amoureuse et 48 % des crimes de cyberintimidation n’ont pas été signalés.

Figure 8 : Fréquence de signalement des crimes par type de crime.

Description detaillée - Figure 8

Fréquence de signalement des crimes|

Type de crime |

Non, je n'ai pas signallé le crime |

Oui, j'ai signallé le crime |

|---|---|---|

|

Hameçonnage |

31 % |

69 % |

|

Usurpation d’identité |

26 % |

74 % |

|

Escroquerie amoureuse |

45 % |

55 % |

|

Cyberintimidation |

48 % |

52 % |

« Nous sommes des vendeurs et nous faisons la promotion des comportements pour assurer la sécurité. Établissez votre marque, étudiez votre public et, encore plus important, faites que ce soit amusant. Impliquez vos investisseurs dans votre mission et soyez courageux et audacieux! Personne ne se souvient de ce qui est ennuyeux! »

- Anthony Davis, gestionnaire de la sensibilisation à la sécurité de l’information, Ocado Group

Comportements, pratiques et attitudes en matière de cybersécurité

Hygiène de mots de passe

Nous avons examiné cinq comportements principaux pour les bonnes pratiques de cybersécurité. Lorsqu’il est question de s’assurer d’une bonne hygiène de mots de passe (création, longueur, utilisation et fréquence de changement), les résultats sont plutôt décevants.

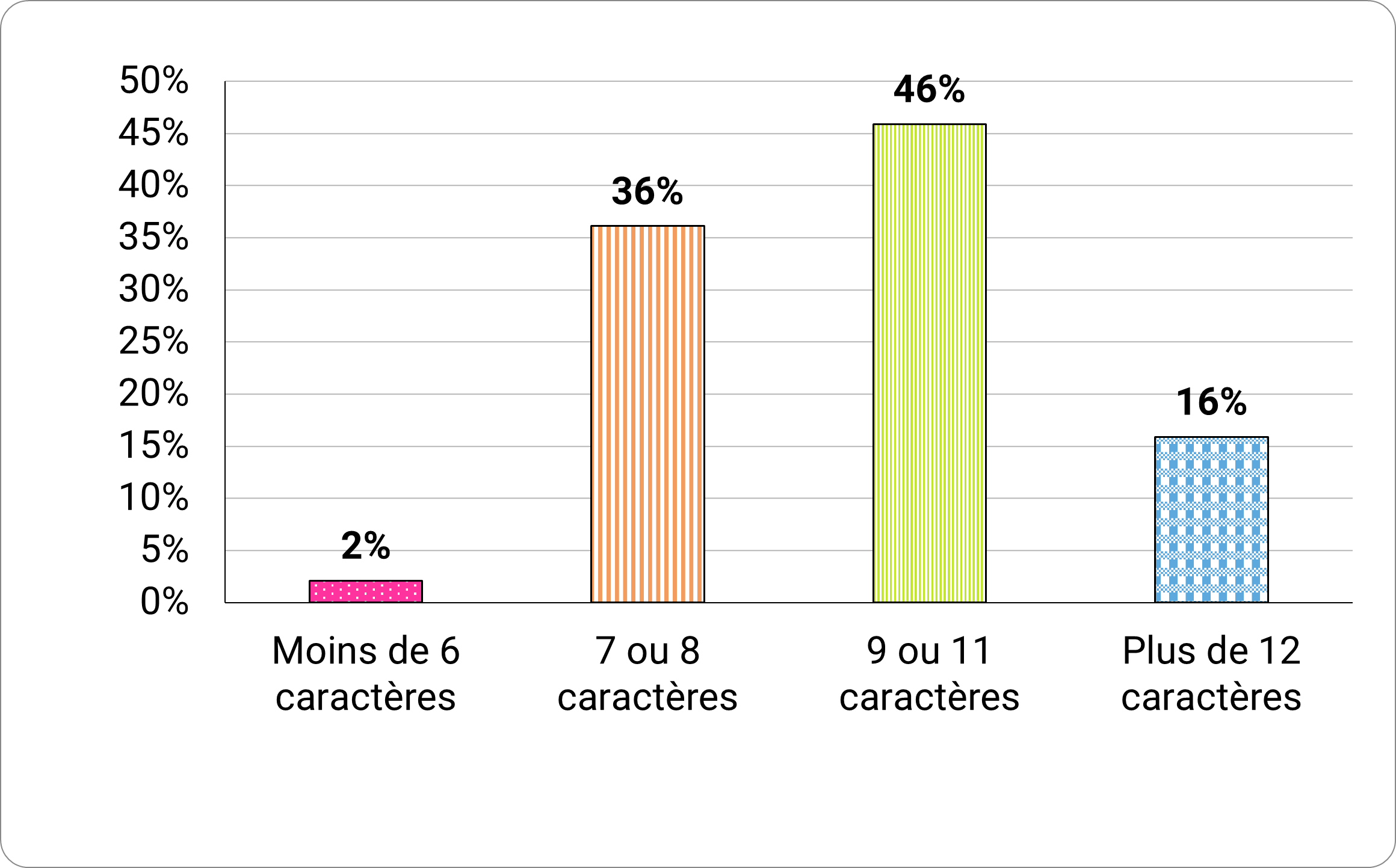

Quelques participants (29 %) créent leurs mots de passe à partir d’un mot unique du dictionnaire ou d’un nom propre, avec des chiffres ou des symboles qui remplacent certains des caractères. Seulement 16 pour cent des participants affirment créer des mots de passe dépassant 12 caractères (figure 9). Il s’agit d’un des rares cas où la longueur a une certaine importance.

Figure 9 : Longueur typique des mots de passe créés par les participants.

Description detaillée - Figure 9

Longueur typique des mots de passe créés par les participants :

- 2 % moins de 6 caractères

- 36 % 7 ou 8 caractères

- 46 % 9 ou 11 caractères

- 16 % plus de 12 caractères

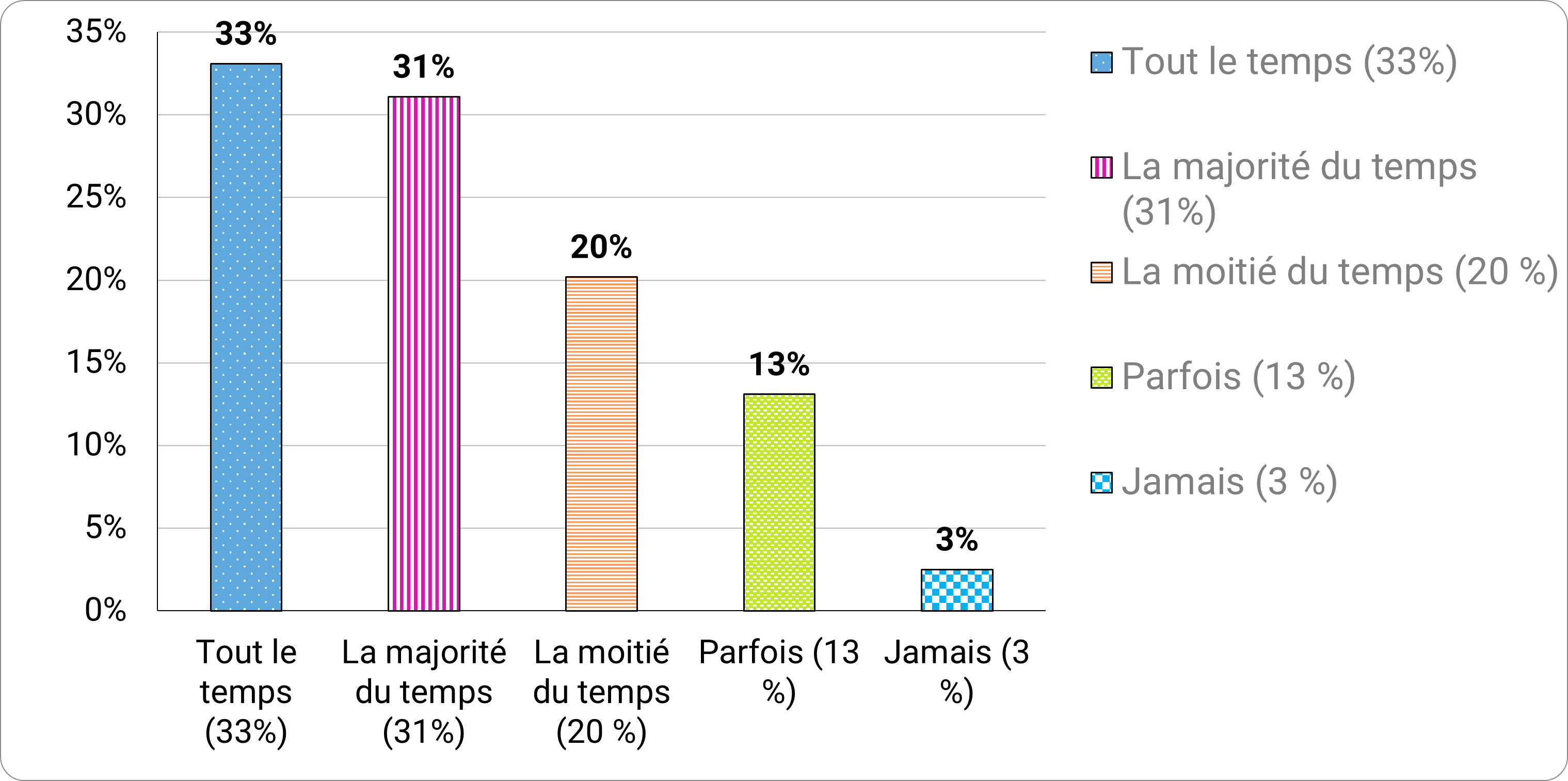

Plus du tiers des participants (36 %) affirment utiliser des mots de passe uniques la moitié du temps ou encore moins fréquemment (figure 10). Un autre 36 pour cent affirment changer leurs mots de passe après quelques mois, mais certains (35 %) admettent cependant ne changer qu’un caractère ou deux.

Figure 10 : À quelle fréquence utilisez-vous des mots de passe uniques/dédiés pour vos comptes en ligne d’importanceNote 2?

Description detaillée - Figure 10

Fréquence d'utilisation des mots de passe uniques/dédiés pour les comptes d’importance :

- 33 % tout le temps

- 31 % la majorité du temps

- 20 % la moitié du temps

- 13 % parfois

- 3 % jamais

Le tiers des participants (33 %) enregistrent leurs mots de passe « très souvent » ou « toujours » à partir de leur navigateur, si le système leur demande. De plus, 18 pour cent des gens ont mentionné avoir téléchargé un gestionnaire de mots de passe indépendant.

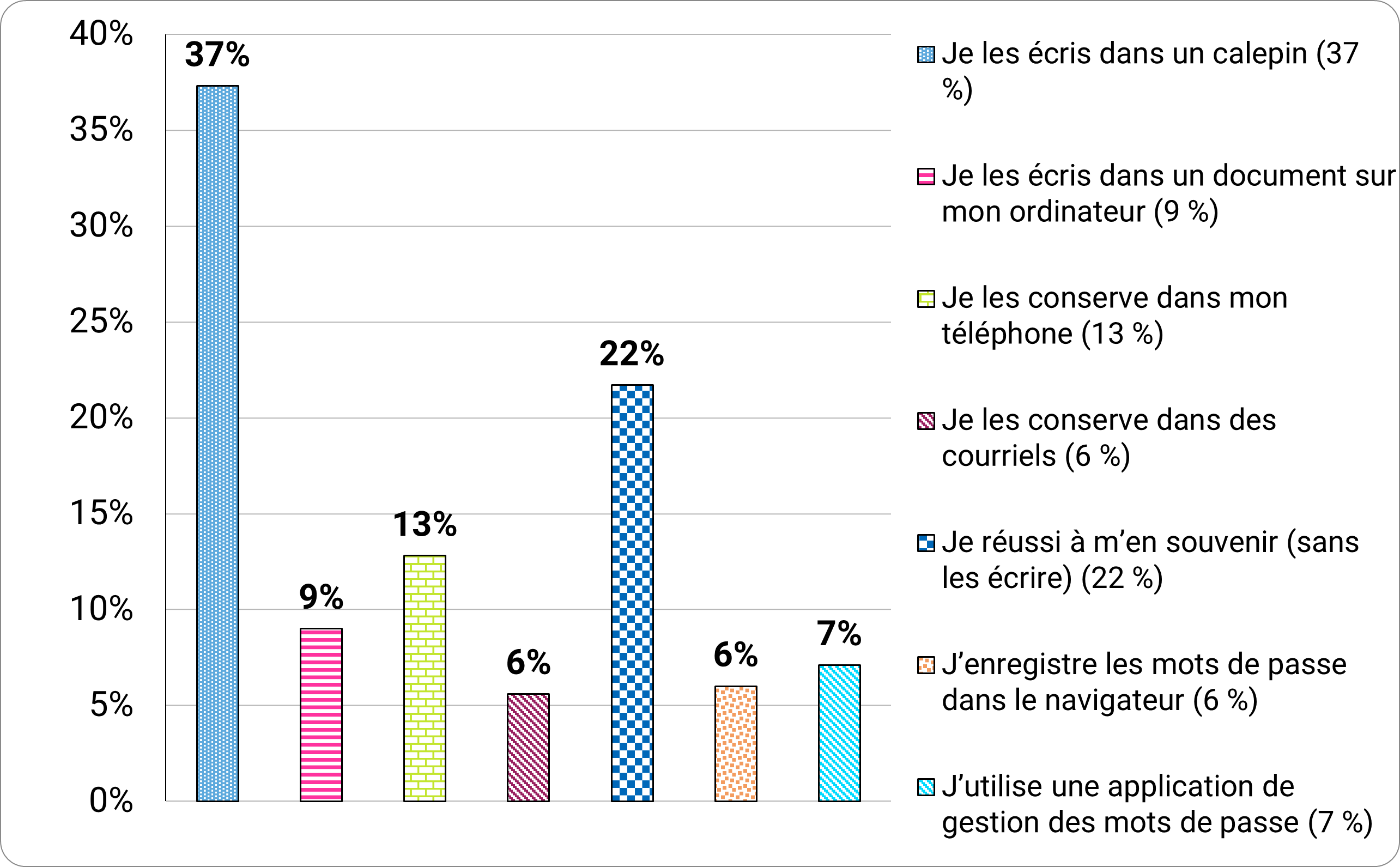

Nous avons demandé aux participants leur méthode de choix pour se souvenir de leurs mots de passe. Plus du tiers des participants (37 %) préfèrent écrire leurs mots de passe dans un calepin, comparativement à 28 pour cent qui utilisent un format électronique (document, téléphone, ou même [horreur] un courriel).

Certains (22 %) affirment même qu’ils se souviennent simplement de leurs mots de passe, sans même les écrire (figure 11). Nous sommes intrigués de savoir ce que ces gens mangent au petit déjeuner.

Figure 11 : « Quelle est votre méthode de choix pour mémoriser vos mots de passe? »

Description detaillée - Figure 11

Méthode de choix pour mémoriser les mots de passe :

- 37 % je les écris dans un calepin

- 9 % je les écris dans un document sur mon ordinateur

- 13 % je les conserve dans mon téléphone

- 6 % je les conserve dans des courriels

- 22 % je réussi à m’en souvenir (sans les écrire)

- 6 % j’enregistre les mots de passe dans le navigateur

- 7 % j’utilise une application de gestion des mots de passe

Application de l’authentification multifacteur

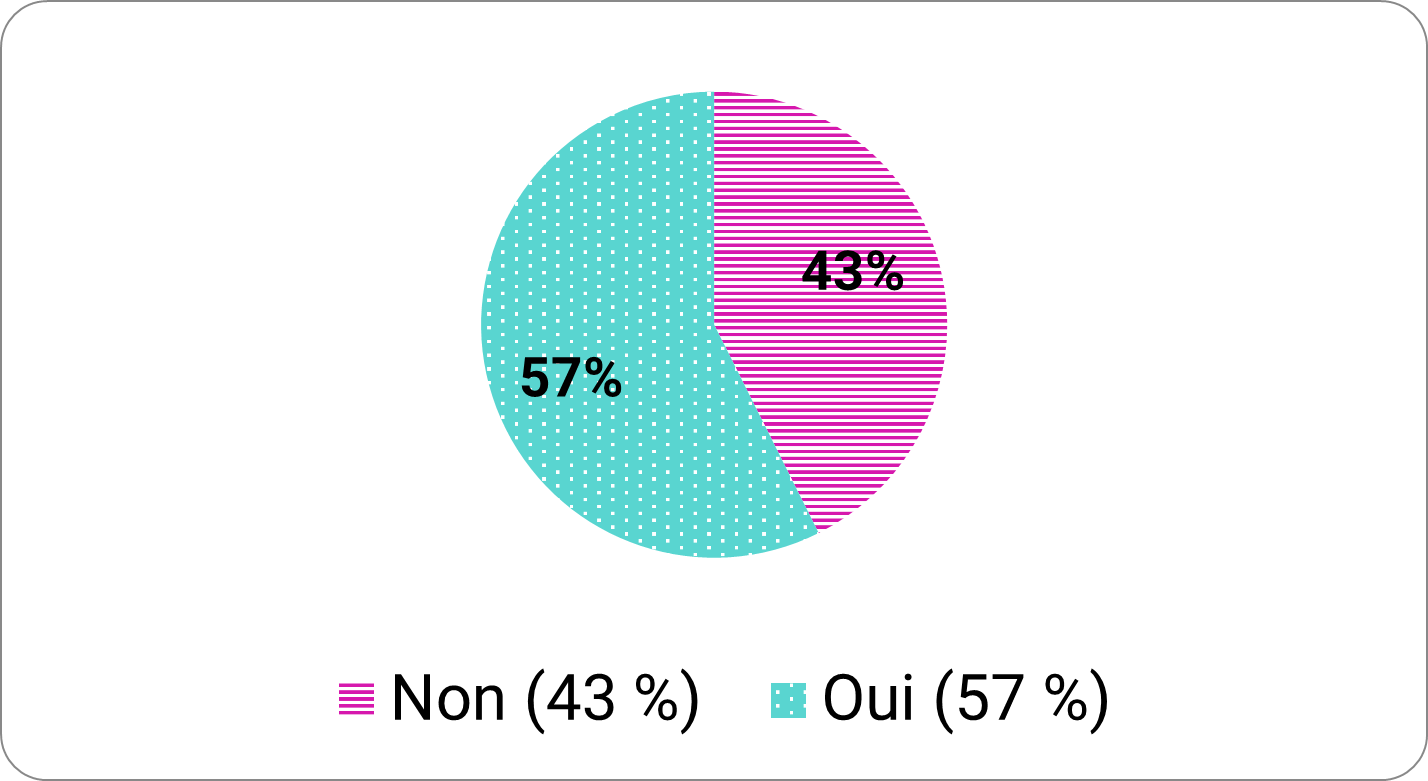

De façon comparable aux résultats de l’an dernier, 43 pour cent des participants n’ont jamais entendu parlé de l’authentification multifacteur (AMF; figure 12).

Figure 12 : « Avez-vous déjà entendu parler du concept d’authentification multifacteur? »

Description detaillée - Figure 12

- 43 % non

- 57 % oui

Installation des mises à jour logicielles et sauvegarde des données

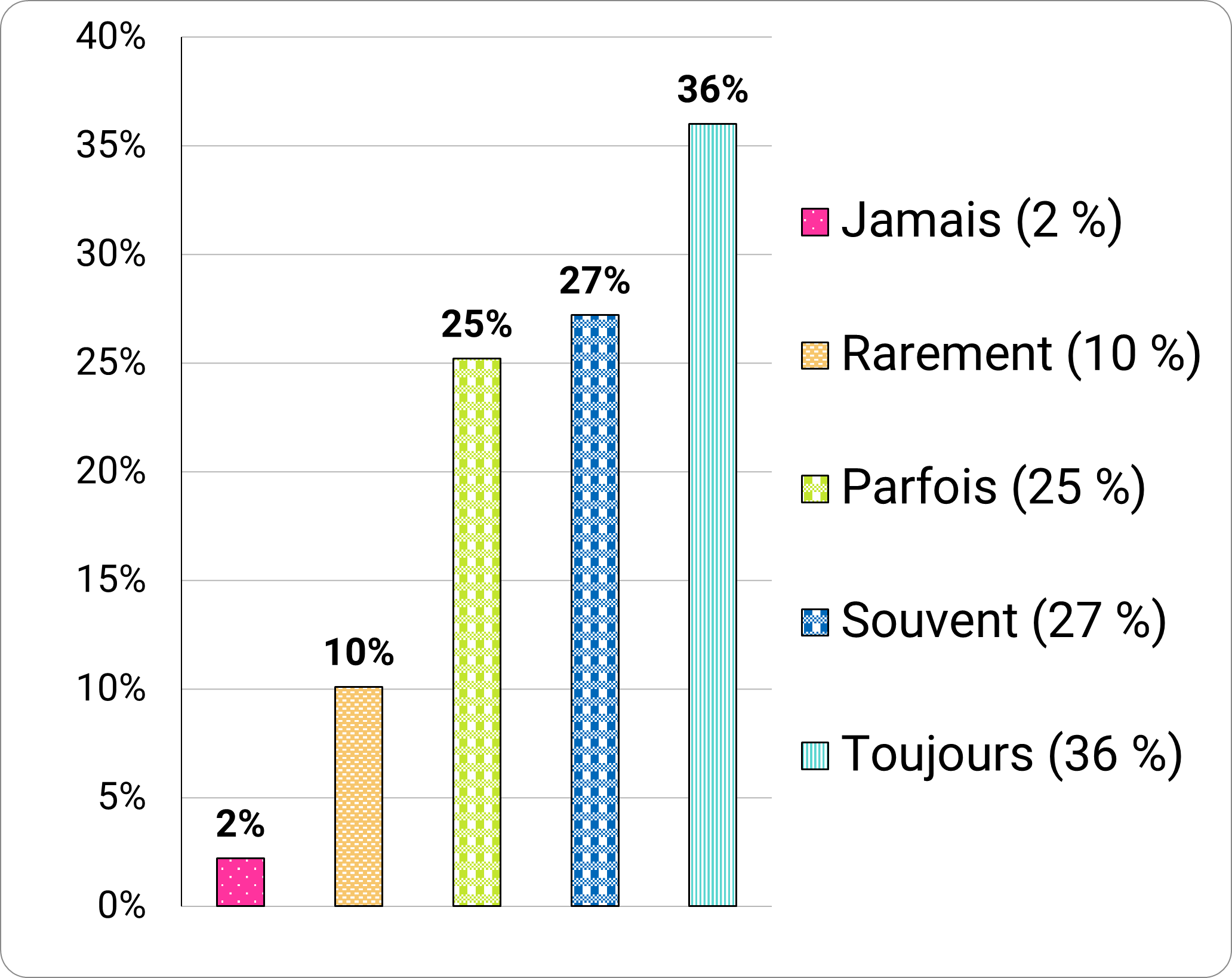

Sur une note positive, la plupart des participants (63 %) affirment qu’ils installent « toujours » ou « très souvent » les dernières mises à jour logicielles (figure 13).

Figure 13 : « À quelle fréquence installez-vous les mises à jour logicielles les plus récentes, lorsque le système vous indique leur disponibilité? »

Description detaillée - Figure 13

Fréquence d'installation des mises à jour :

- 2 % jamais

- 10 % rarement

- 25 % parfois

- 27 % souvent

- 36 % toujours

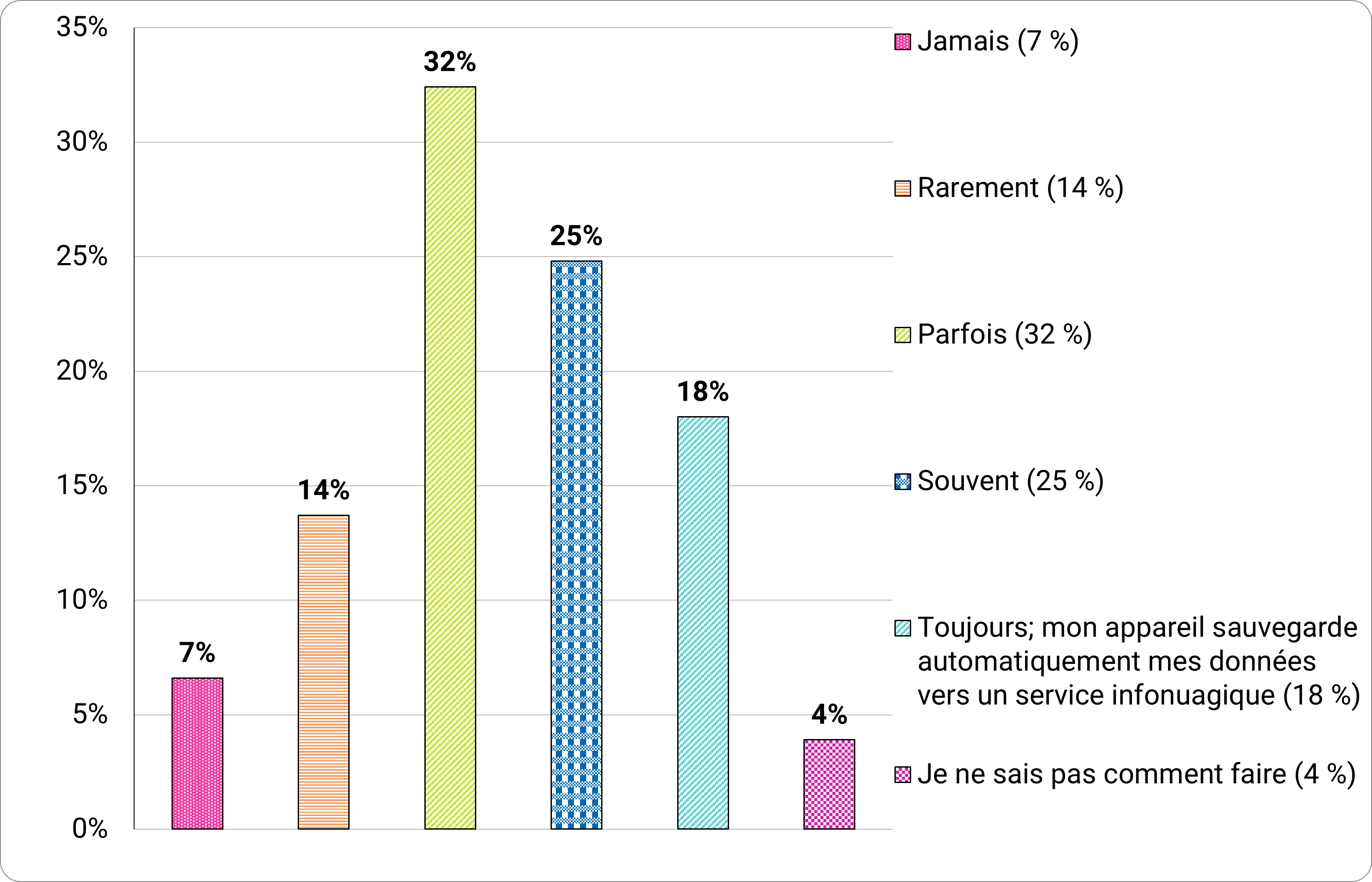

43 pour cent des participants ont mentionné qu’ils sauvegardent « toujours » ou « très souvent » leurs données importantes. 21 pour cent des participants indiquent qu’ils le font « rarement » ou « jamais » (figure 14). Ce 21 pour cent représente probablement les mêmes personnes qui manquent d’encre au milieu d’un examen et qui ne prévoient jamais avoir un crayon de rechange.

Figure 14 : « À quelle fréquence sauvegardez-vous vos données les plus importantes? »

Description detaillée - Figure 14

Fréquence de sauvegarde des données les plus importantes :

- 7 % jamais

- 14 % rarement

- 32 % parfois

- 25 % souvent

- 18 % toujours; mon appareil sauvegarde automatiquement mes données vers un service infonuagique

- 4% je ne sais pas comment faire

Obstacles aux comportements de cybersécurité

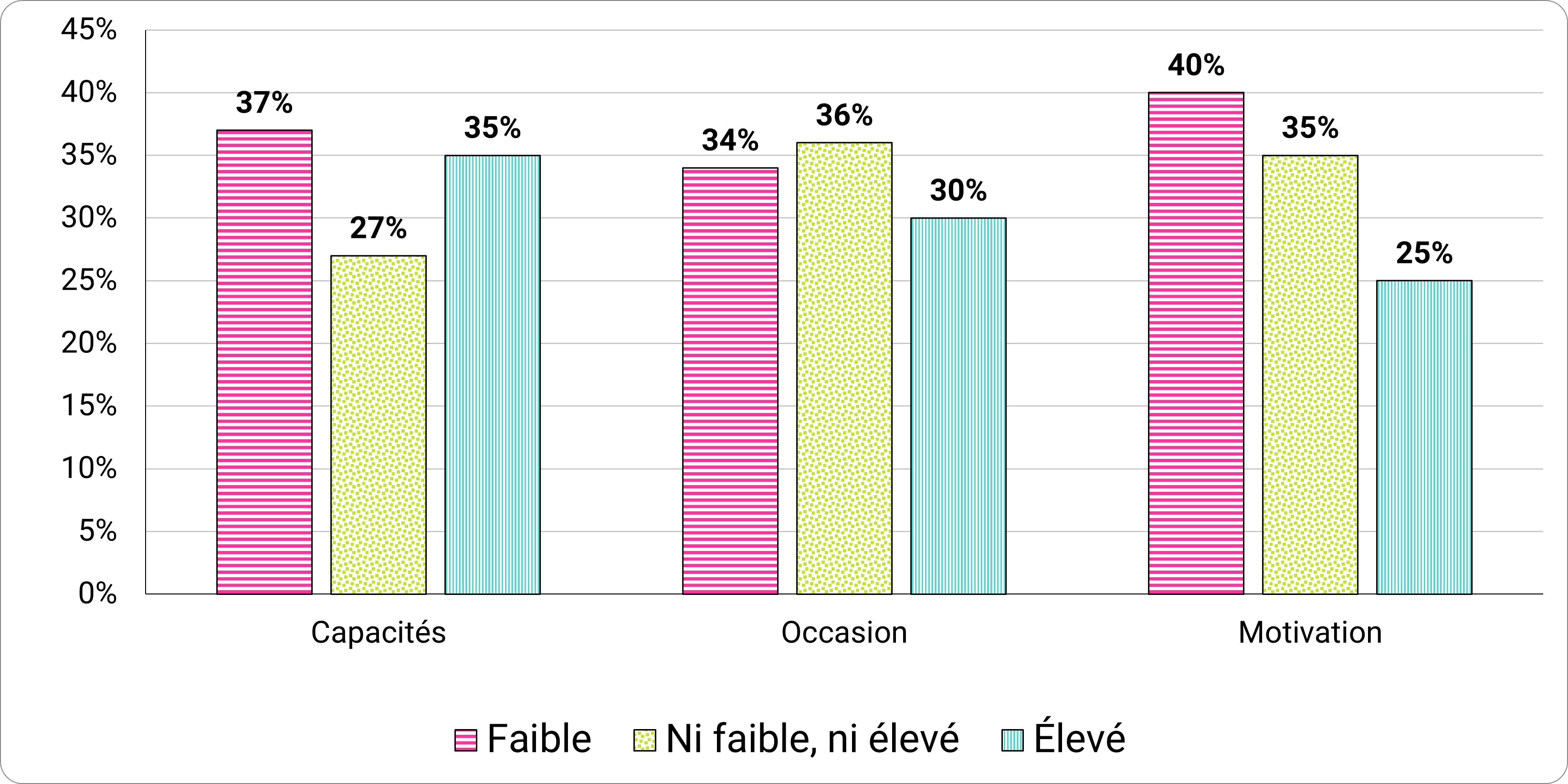

Nous avons établi que la motivation des participants (niveau faible : 40 %; niveau élevé : 25 %) est l’obstacle le plus important en général en ce qui concerne les comportements de sécurité (figure 15).

Les barrières concernant l’occasion (avec les taux combinés associés à « n’est pas d’accord » ou « en désaccord » sont les plus élevés) représentent les occasions des participants permettant de faire preuve des comportements (par exemple, ressources et temps). Nous avons également noté que la capacité était un obstacle (35 % présentant un niveau élevé), mais seulement le quart des gens était suffisamment motivé pour agir.

Figure 15 : Obstacles généraux pour cinq comportements ayant trait à la sécurité

Description detaillée - Figure 15

Motivations|

Obstacles |

Faible |

Ni faible, ni elevé |

Élevé |

|---|---|---|---|

|

Capacités |

37 % |

27 % |

35 % |

|

Occasion |

34 % |

36 % |

30 % |

|

Motivation |

40 % |

35 % |

25 % |

Auteurs

- Jason R.C. Nurse (PhD), directeur de la science et de la recherche, CybSafe

- Inka Karppinen(PhD), CPsychol, chef de la science comportementale, CybSafe

- Jo Milward(PhD), Scientifique comportemental principal, CybSafe

- Joanne Varughese, Analyste de recherche, CybSafe

Communiquer avec nous : research@cybsafe.com

Contributeurs experts

- Oz Alashe MBE, président, directeur général et fondateur, CybSafe

- Lisa Plaggemier, directrice générale, The National Cybersecurity Alliance

- Jennifer Cook, directrice principale du marketing, The National Cybersecurity Alliance

- Kimberly Duthie, agente des communications externes, Pensez cybersécurité

- Cassie Lowery, assistante de recherche, CybSafe

Remerciements

- Leah DeLancey, gestionnaire des programmes et des événements, The National Cybersecurity Alliance

- Cliff Maroney, vice-président, Crenshaw Communications

- Panashe Marufu, rédacteur, CybSafe

- Marina Soto, conceptrice visuelle, CybSafe

- Suzie Dobrontei (PhD), CPsychol, chef de contenu de produit, CybSafe

- Joe Giddens, directeur du contenu et des communications, CybSafe